Это может показаться пугающим и нереальным, но хакеры также могут извлекать конфиденциальные данные с вашего компьютера, просто меняя яркость экрана, сообщают новые исследования в области кибербезопасности, переданные The Hacker News.

В последние годы несколько исследователей в области кибербезопасности продемонстрировали инновационные способы секретного извлечения данных из компьютеров, которые физически изолировали воздушные зазоры, которые не могут соединяться беспроводным или физическим образом с другими компьютерами или сетевыми устройствами.

Эти умные идеи основаны на использовании излучений, не воспринимаемых компьютерными компонентами, такими как свет, звук, тепло, радиочастота или ультразвуковые волны, и они даже используют колебания тока в линиях электрический.

Например, потенциальные злоумышленники могут саботировать цепочку поставок, чтобы заразить компьютеры с кондиционерами, но они не всегда могут рассчитывать на то, что инсайдеры непреднамеренно доставят данные USB от определенных объектов.

Когда дело доходит до важных целей, этот необычный метод, который может показаться теоретическим и бесполезным для многих людей, может сыграть важную роль в утечке конфиденциальных данных с зараженных, но безвоздушных компьютеров.

Как работает Air Attack Brightness?

В своем последнем исследовании с академическими коллегами Мордехай Гури, глава исследовательского центра кибербезопасности Университета им. Бен-Гуриона в Израиле, спроектировал новый скрытый оптический канал, по которому злоумышленник мог красть данные с подключенных компьютеров в воздухе, не требуя подключения. сетевой или физический контакт с устройством. ,

«Этот секретный канал невидим и работает, даже когда пользователь работает на компьютере. Вредоносные программы на скомпрометированном компьютере могут получать конфиденциальные данные (например, файлы, изображения, ключи шифрования и пароли) и изменять яркость экрана, невидимую для пользователя », – говорят исследователи.

Основная идея шифрования и перекомпиляции данных аналогична предыдущим случаям, например, Malware кодирует собранную информацию в виде последовательности байтов, а затем модифицирует ее как сигнал «1» y’0 ».

В этом случае злоумышленник использует небольшие изменения яркости ЖК-экрана, который остается невидимым невооруженным глазом, чтобы тайно модулировать двоичную информацию в шаблоны, такие как код Морзе.

«На ЖК-экране каждый пиксель имеет цветовую схему RGB, которая создает требуемые составные цвета. В предложенной модуляции цветовая составляющая RGB каждого пикселя изменяется незначительно ».

«Эти изменения не видны, потому что они относительно малы и происходят быстро при частоте обновления экрана. Кроме того, общее изменение цвета изображения на экране невидимо для пользователя ».

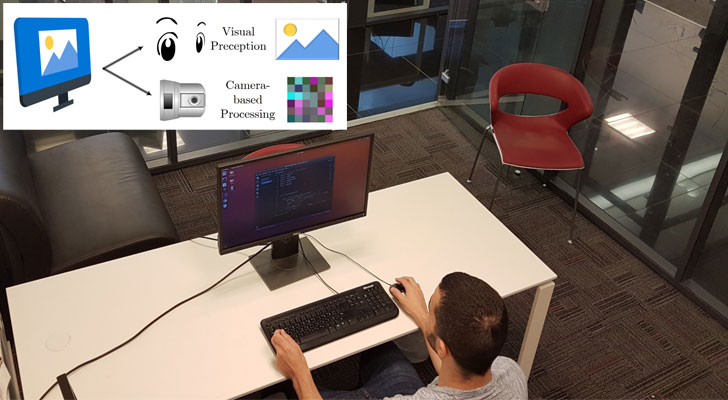

Злоумышленники, с другой стороны, могут собирать этот поток данных, используя видеозаписи с скомпрометированного экрана компьютера, снятые локальными камерами наблюдения, камерами смартфонов или веб-камерами, а затем могут восстанавливать информацию об эксфильтрации с использованием методов обработки данных. картинки.

Как показано в демонстрации видео, предоставленной The Hacker News, исследователи заражают летучие компьютеры в воздухе специальным вредоносным ПО, которое сокращает экранный буфер для модуляции данных в ASK, изменяя яркость растрового изображения в соответствии с текущий бит ('1'or'0').

Подробную техническую информацию об этом исследовании можно найти в документе (PDF), озаглавленном «ЯРКОСТЬ: рабочие места в воздушном пространстве. Утечка конфиденциальной информации из-за яркости экрана», опубликованном вчера Мордехаем Гури, Димой Быховским и Ювалом Еловичи ,

Популярные методы извлечения данных из воздушного пространства

Это не первый случай, когда исследователи Бен-Гуриона придумали секретную технику для нацеливания на компьютеры с воздушными отверстиями. Предыдущее исследование на машинах для воздушного крекинга включает в себя:

- Силовой молот атака для фильтрации данных с оштукатуренных компьютеров через линии электропередач.

- MOSQUITO Техника, в которой используются два (или более) ПК с воздушными зазорами в одной комнате, может тайно обмениваться данными с помощью ультразвуковых волн.

- Beatcoin Техника, позволяющая злоумышленнику украсть частный ключ шифрования из загрязненного воздухом кошелька криптовалюты.

- АИР-перемычка Атака, которая получает конфиденциальную информацию от компьютера с воздушным покрытием с помощью инфракрасной камеры видеонаблюдения, используемой для ночного видения

- МАГНЕТО и ОДИНИ Техника использует магнитное поле, создаваемое процессором, в качестве секретного канала между воздухом и ближайшей системой. smartphones,

- USBee атаки, которые можно использовать для кражи данных с компьютеров с воздушным покрытием с использованием радиочастотной передачи через разъем USB.

- DiskFiltration атаки, которые могут украсть данные с помощью речевых сигналов, исходящих от жестких дисков (HDD) компьютеров, имеющих воздушные зазоры;

- BitWhisper что он использует теплообмен между двумя компьютерными системами для секретного высасывания пароля или ключа безопасности;

- Airhopper который превращает видеокарту компьютера в FM-передатчик для записи нажатий клавиш;

- Fansmitter метод, использующий шум, излучаемый компьютерным вентилятором, для передачи данных; а также

- GSMem атаки, которые зависят от сотовых частот.

Add comment