Исследователи кибербезопасности сегодня обнаружили существование новой и ранее необнаруженной критической уязвимости в SIM-картах, которая может позволить удаленным злоумышленникам скомпрометировать целевые мобильные телефоны и шпионить за жертвами, просто отправив SMS-сообщение.

ДублированныйSimJacker«Эта уязвимость находится в определенном программном обеспечении, называемом S @ T Browser, динамическим инструментарием SIM-карты, который широко используется операторами мобильной связи как минимум в 30 странах и может использоваться независимо от того, какое устройство использует жертва.

Что беспокоит? Специальная частная компания, которая работает с правительствами, активно использует уязвимость SimJacker по крайней мере в последние два года для проведения целенаправленного наблюдения за пользователями мобильных телефонов в нескольких странах.

S @ T BrowserСокращенно от SIMalliance Toolbox Browser, это приложение, которое устанавливается на различные SIM-карты, включая eSIM, как часть SIM Tool Kit (STK) и было разработано, чтобы позволить операторам мобильной связи предоставлять некоторые базовые услуги, подписки и стоимость. дополнительные услуги по беспроводной связи для своих клиентов.

Поскольку S @ T Browser содержит ряд инструкций STK – таких как отправка короткого сообщения, настройка вызова, запуск браузера, предоставление локальных данных, запуск по команде и отправка данных – которые могут быть вызваны просто отправкой SMS на устройство, Программное обеспечение предлагает среду выполнения для запуска вредоносных команд на мобильных телефонах.

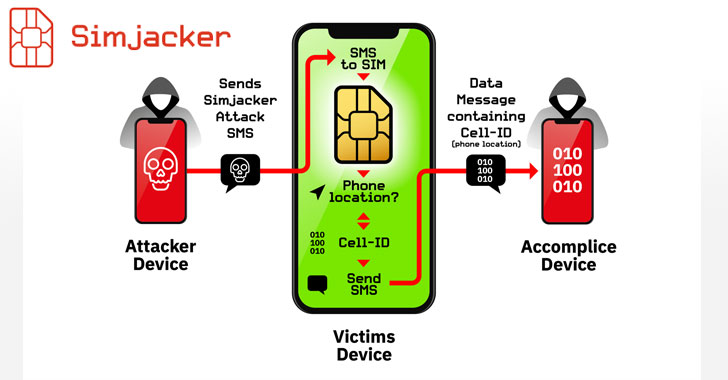

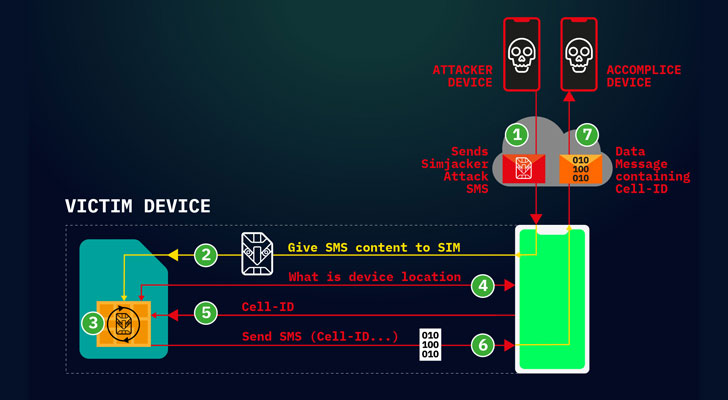

Как работает уязвимость Simjacker?

Обнаруженная исследователями Adaptive Mobile Security в опубликованном сегодня новом исследовании, уязвимость может быть использована с помощью GSM-модема за 10 долларов США для выполнения нескольких задач, перечисленных ниже, на целевом устройстве, просто отправив SMS-сообщение, содержащее определенный тип шпионского кода.

- Извлечение местоположения целевого устройства и информации IMEI

- Распространение неверной информации путем отправки поддельных сообщений от имени жертв,

- Выполнение мошенничества с премиальной ставкой путем набора номеров с премиальной ставкой,

- Шпионить за окружением жертв, приказав устройству позвонить по номеру телефона злоумышленника,

- Распространение вредоносных программ, заставляя браузер телефона жертвы открывать вредоносную веб-страницу,

- Выполнение атак отказа в обслуживании путем отключения SIM-карты и

- Получение другой информации, такой как язык, тип радио, уровень заряда батареи и т. Д.

«Во время атаки пользователь совершенно не знает, что он получил атаку, что информация была извлечена и что она была успешно удалена», объясняют исследователи.

«Информация о местонахождении тысяч устройств была получена с течением времени без ведома или согласия целевых пользователей мобильных телефонов. Однако атака Simjacker может и была расширена для выполнения дополнительных типов атак».

«Эта атака также уникальна тем, что сообщение атаки Simjacker может быть логически классифицировано как несущее полную вредоносную нагрузку, особенно шпионское ПО. Это потому, что оно содержит список инструкций, которые SIM-карта должна выполнить».

Хотя технические подробности и подтверждение концепции уязвимости еще не раскрыты, исследователи заявили, что наблюдали реальные атаки на пользователей с устройствами практически от всех производителей, включая Apple, ZTE, Motorola, Samsung, Google, Huawei и даже устройства IoT с SIM-картами.

По словам исследователей, все производители и модели мобильных телефонов уязвимы для атаки SimJacker, поскольку в этой уязвимости используется устаревшая технология, встроенная в SIM-карты, спецификация которой не обновлялась с 2009 года, что потенциально подвергает риску более миллиарда человек.

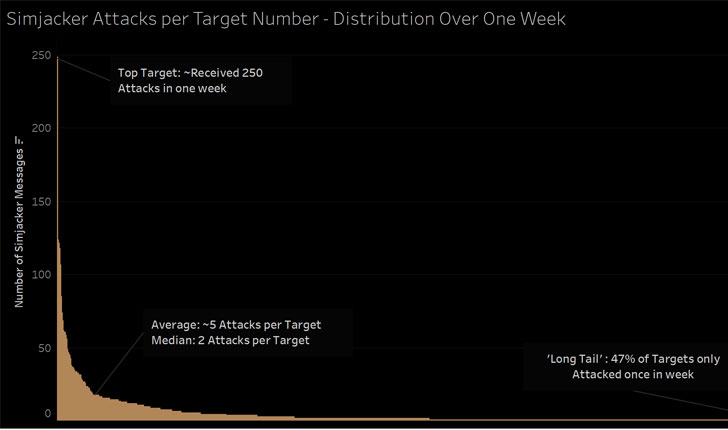

Уязвимость Simjacker, используемая в дикой природе

Исследователи говорят, что атака Simjacker работала очень хорошо и успешно использовалась в течение многих лет, «потому что она использовала комбинацию сложных интерфейсов и непонятных технологий, показывая, что операторы мобильной связи не могут полагаться на стандартные установленные средства защиты».

«Simjacker представляет собой явную опасность для мобильных операторов и абонентов. Это потенциально самая изощренная атака, когда-либо существовавшая в основных мобильных сетях», – сказал Кэтал МакДейд, технический директор Adaptive Mobile Security в пресс-релизе.

«Это главный тревожный сигнал, который показывает, что враждебные субъекты вкладывают значительные средства во все более сложные и творческие способы подорвать сетевую безопасность. Это ставит под угрозу безопасность и доверие клиентов, операторов мобильной связи и влияет на национальную безопасность целых стран».

Более того, теперь, когда эта уязвимость была публично раскрыта, исследователи ожидают, что хакеры и другие злоумышленники попытаются «развить эти атаки в других областях».

Исследователи ответственно раскрыли подробности этой уязвимости Ассоциации GSM, торговой организации, представляющей сообщество операторов мобильной связи, а также альянс SIM, представляющий основных производителей SIM-карт / UICC.

SIMalliance признал проблему и предоставил рекомендации для производителей SIM-карт по обеспечению безопасности для push-сообщений S @ T.

Мобильные операторы также могут немедленно устранить эту угрозу, настроив процесс анализа и блокировки подозрительных сообщений, содержащих команды браузера S @ T.

Как потенциальная жертва, кажется, что пользователь мобильного устройства ничего не может сделать, если он использует SIM-карту с развернутой на нем технологией S @ T Browser, кроме запроса на замену своей SIM-карты, на которой установлены запатентованные механизмы безопасности. ,

Add comment