Охранная компания хочет обнаружить вредоносную программу, которая может считывать данные с мобильного телефона без вмешательства пользователя. Вредоносное ПО приходит через SMS и запускается на SIM-карте. Это не всегда работает.

<img src = "http://www.areamobile.de/img/00/02/45/52/09-sim-karten-c-areamobile_3000x1600.jpg" alt = "Хакерская атака: вредоносная программа для SIM-карты SIMjacker считывает данные с мобильного телефона "onclick =" document.location = '/ images / 267676-original-sim-maps-c-areamobile'; " class = "pointer" data-fancyimg = "http://www.areamobile.de/img/00/02/45/52/09-sim-karten-c-areamobile_3000x1600.jpg" data-subtitle = "

Сим-карты | (с) Аремобиль

«/>

(с) Аремобиль

Охранная компания AdaptiveMobile предостерегает от вредоносной программы Simjacker, которая отправляется на мобильные телефоны с использованием готовых SMS-сообщений. Там шпионское ПО должно вкладываться в SIM-карту и запрашивать команды с помощью команд, а затем отправлять их злоумышленнику с помощью SMS. Обо всем этом владелец мобильного телефона не заметит, заявляет охранная компания, которая хочет обнаружить вредоносное ПО. "Мы считаем, что эта уязвимость использовалась в течение как минимум двух лет опытным злоумышленником в нескольких странах." пишет AdaptiveMobile.

Чтобы атака сработала, на SIM-карте должно быть установлено программное обеспечение S / T Browser, пишет AdaptiveMobile. Это имеет место в 30 странах с населением более одного миллиарда человек. Однако охранная компания не называет ни эти страны, ни цели злоумышленников.

Вот как идет атака

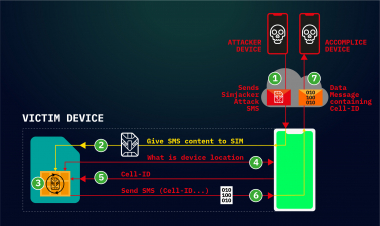

Охранная компания описывает атаку следующим образом: во-первых, злоумышленник отправляет подготовленное SMS на мобильный телефон. Он содержит серию команд STK (инструментарий SIM), которые будут перенаправляться на SIM-карту и выполняться там, если доступен браузер S @ T. Браузер S @ T будет затем запрашивать данные, такие как местоположение или IMEI, уникальный номер, назначенный мобильному телефону. Затем эта информация будет отправлена атакующему через SMS. Это работает без взаимодействия с пользователем, наоборот: пользователь не должен получать ни полученные SMS, ни запрос данных, ни отправку информации.

На этой диаграмме показано, как происходит атака вредоносного программного обеспечения SIMJacker с помощью SMS. Пострадавший не имеет никаких признаков входящих или исходящих SMS. | (c) Адаптивная мобильная безопасность

Около 100-150 телефонных номеров из разных штатов ежедневно подвергались атакам со стороны неназванной мониторинговой компании, которая осуществляет мониторинг людей от имени государственных органов. Если атаки simjacker не работали, супервизор прибегал к атакам по сети SS7 (Система сигнализации № 7), которая могла делать то же самое. Однако эти атаки могут быть легче обнаружены. Провайдеры используют протоколы SS7 для передачи вызовов, SMS и данных из одной сети в другую. AdaptiveMobile подозревает, что Simjacker был разработан в ответ на меры безопасности в сети SS7.

Не только IMEI и запросы местоположения

Однако через STK-команды может быть запрошено значительно больше данных, пишет охранная компания. В дальнейших тестах, например, можно было отправлять SMS и MMS-сообщения с контентом злоумышленника через мобильный телефон или звонить по телефонному номеру. Хотя это может превратить мобильный телефон в ошибку или вызвать дорогой номер платного телефона, но это должно быть подтверждено пользователем, охранная фирма ограничивает в своем отчете. Требуется ли для взаимодействия отправка SMS и MMS с пользователем, не ясно из текста. Также с другой функцией, с помощью которой URL-адреса могут быть отправлены в браузер и, таким образом, например, может быть загружено вредоносное ПО, обстоятельства, при которых оно может быть выполнено, остаются неясными.

AdaptiveMobile направил атаки на SIMalliance, ассоциацию производителей SIM-карт, которая управляет спецификациями браузера S @ T, а также GSM Association и мобильный клиент компании. Охранная фирма рекомендует блокировать SMS, содержащие подозрительные команды STK. Поставщики мобильных услуг также могут удаленно удалить браузер S @ T и прекратить его использование в будущем.

источник: Голем

Add comment