Мир подключенной бытовой электроники, IoT и интеллектуальных устройств растет быстрее, чем когда-либо, когда десятки миллиардов подключенных устройств осуществляют потоковую передачу и обмен данными по беспроводной сети через Интернет, но насколько это безопасно?

Поскольку мы подключаем все, от кофеварки до замков передних дверей и автомобилей, к Интернету, мы создаем больше потенциальных – и, возможно, более опасных – способов для хакеров нанести ущерб.

Поверьте, существует более 100 способов, которыми хакер может разрушить вашу жизнь, просто скомпрометировав ваш беспроводной маршрутизатор – устройство, которое контролирует трафик между вашей локальной сетью и Интернетом, угрожая безопасности и конфиденциальности широкого спектра беспроводных устройств с компьютеров. и телефоны на IP-камеры, смарт-телевизоры и подключенные устройства.

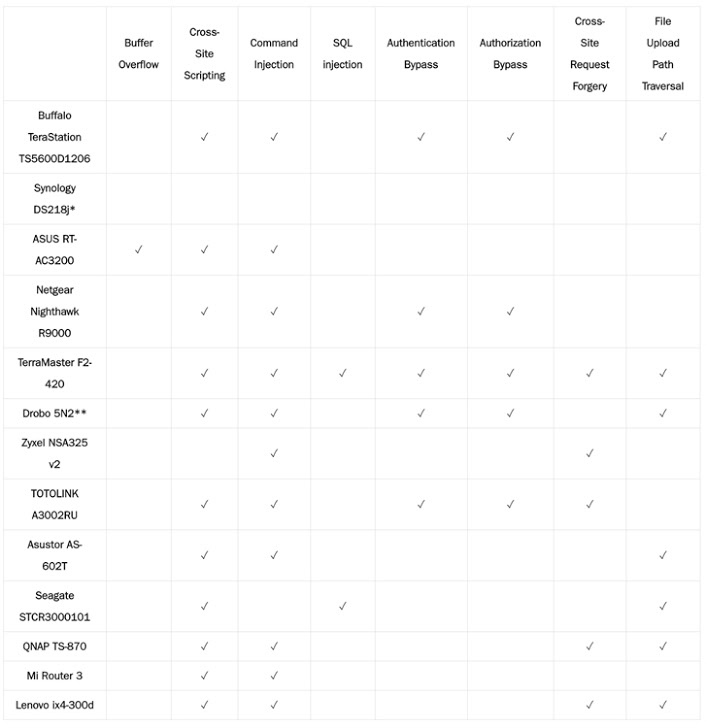

В своем последнем исследовании под названием «SOHOpelessly Broken 2.0» Independent Security Evaluators (ISE) обнаружили в общей сложности 125 различных уязвимостей в 13 маршрутизаторах малого / домашнего офиса (SOHO) и устройствах Network Attached Storage (NAS), которые, вероятно, затрагивают миллионы.

Список затронутых поставщиков маршрутизаторов

Маршрутизаторы SOHO и устройства NAS, протестированные исследователями, принадлежат следующим производителям:

- буйвол

- Synology

- TerraMaster

- Zyxel

- Дробо

- ASUS и ее дочерняя компания Asustor

- Seagate

- QNAP

- Lenovo

- Netgear

- Xiaomi

- Сионком (ТОТОЛИНК)

По словам исследователей безопасности, все эти 13 широко используемых устройств, которые они протестировали, имели как минимум одну уязвимость веб-приложения, которая могла позволить удаленному злоумышленнику получить удаленный доступ к оболочке или доступ к административной панели уязвимого устройства.

Эти уязвимости варьируются от межсайтовых сценариев (XSS), подделки межсайтовых запросов (CSRF), переполнения буфера, внедрения команд операционной системы (OS CMDi), обхода аутентификации, внедрения SQL (SQLi) и уязвимостей при обходе пути загрузки файлов.

Полный контроль над устройствами без аутентификации

Исследователи сказали, что они успешно получили корневые оболочки на 12 устройствах, что позволило им полностью контролировать уязвимые устройства, 6 из которых содержали недостатки, которые позволили бы злоумышленникам получить полный контроль над устройством удаленно и без аутентификации.

К этим уязвимым маршрутизаторам для бизнеса и дома относятся Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000 и TOTOLINK A3002RU.

Этот новый отчет, SOHOpelessly Broken 2.0, является последующим исследованием SOHOpelessly Broken 1.0, опубликованным компанией по безопасности ISE в 2013 году, когда в нем было раскрыто 52 уязвимости в 13 маршрутизаторах SOHO и устройствах NAS от поставщиков, включая TP-Link, ASUS и Linksys.

Начиная с SOHOpelessly Broken 1.0, исследователи заявили, что обнаружили несколько новых устройств IoT, реализующих некоторые полезные механизмы безопасности, такие как рандомизация размещения адресного пространства (ASLR), функциональные возможности, которые препятствуют обратному проектированию, и механизмы проверки целостности для HTTP-запросов.

Однако некоторые вещи не изменились со времени SOHOpelessly Broken 1.0, так как многим IoT-устройствам по-прежнему не хватает базовых функций защиты веб-приложений, таких как токены анти-CSRF и заголовки безопасности браузера, которые могут значительно улучшить состояние безопасности веб-приложений и базовых систем, с которыми они взаимодействуют. с.

Исследователи ISE ответственно сообщили обо всех обнаруженных ими уязвимостях уязвимым производителям устройств, большинство из которых оперативно отреагировали и уже приняли меры безопасности для смягчения этих уязвимостей, которые уже получили идентификаторы CVE.

Однако некоторые производители устройств, в том числе Drobo, Buffalo Americas и Zioncom Holdings, не ответили на выводы исследователей.

Add comment