Исследователь безопасности Google только что раскрыл подробности 20-летней незащищенной уязвимости высокой степени серьезности, затрагивающей все версии Microsoft Windowsобратно из Windows XP до последней версии Windows 10.

Уязвимость заключается в том, как клиенты и сервер MSCTF взаимодействуют друг с другом, позволяя даже приложениям с низкими привилегиями или изолированным программам считывать и записывать данные в приложения с более высокими привилегиями.

MSCTF – это модуль в Text Services Framework (TSF) Windows операционная система, которая управляет такими вещами, как методы ввода, раскладки клавиатуры, обработка текста и распознавание речи.

В двух словах, когда вы входите в свой Windows На компьютере запускается служба мониторинга CTF, которая работает в качестве центрального органа для обработки связи между всеми клиентами, которые на самом деле windows для каждого процесса, запущенного в одном сеансе.

«Возможно, вы заметили службу ctfmon в диспетчере задач, она отвечает за уведомление приложений об изменениях в раскладке клавиатуры или методах ввода. Ядро заставляет приложения подключаться к службе ctfmon при запуске, а затем обмениваться сообщениями с другими клиентами и получать уведомления от службы ", объяснил исследователь.

Тавис Орманди Команда Google Project Zero обнаружила, что, поскольку для этого взаимодействия нет контроля доступа или какой-либо аутентификации, любое приложение, любой пользователь и даже изолированные процессы могут:

- подключиться к сеансу CTF,

- читать и писать текст любого окна, из любой другой сессии,

- подделать их идентификатор потока, идентификатор процесса и HWND,

- выдавать себя за службу CTF, обманывая другие приложения, даже привилегированные, для подключения к ней, или

- сбежать из песочниц и повысить привилегии.

«В CTF нет контроля доступа, поэтому вы можете подключиться к активному сеансу другого пользователя и захватить любое приложение или подождать, пока администратор войдет в систему и скомпрометирует их сеанс», – объясняет Орманди в своем блоге, опубликованном сегодня.

«Оказалось, что можно было проходить через сеансы и нарушать границы безопасности NT в течение почти двадцати лет, и никто не заметил».

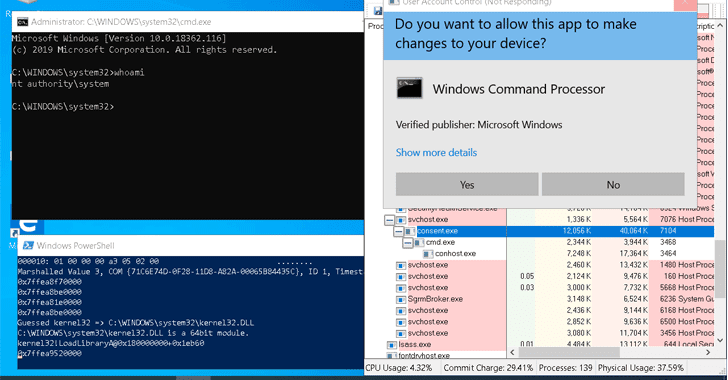

В случае использования, слабость протокола CTF может позволить злоумышленникам легко обойти изоляцию привилегий пользовательского интерфейса (UIPI), позволяя даже непривилегированному процессу:

- читать конфиденциальный текст из любого окна других приложений, включая пароли из диалоговых окон,

- получить привилегии СИСТЕМЫ,

- взять под контроль диалог согласия UAC,

- отправлять команды на сеанс консоли администратора или

- экранировать песочницы IL / AppContainer, отправляя входные данные в unandboxed windows,

Ormandy также опубликовала видео с проверкой концепции, демонстрирующее, как эта проблема может быть использована для получения привилегий SYSTEM в Windows 10.

Кроме того, протокол CTF также содержит множество недостатков повреждения памяти, которые, по словам исследователя, могут использоваться в конфигурации по умолчанию.

«Даже без ошибок протокол CTF позволяет приложениям обмениваться вводом и читать содержимое друг друга. Однако существует множество ошибок протокола, позволяющих получить полный контроль над практически любым другим приложением. Будет интересно посмотреть, как Microsoft решит модернизировать протокол ", говорит Орманди.

Исследователь также выпустил на Github специальный инструмент CTF Exploration с открытым исходным кодом, который он разработал и использовал для обнаружения многих критических проблем безопасности в Windows Протокол CTF

Орманди ответственно отчитался о своих выводах перед Microsoft в середине мая этого года и опубликовал подробности сегодня, после того как Microsoft не смогла решить проблему в течение 90 дней после получения уведомления.

Add comment